Avec Netscaler, vous aurez très souvent à gérer des certificats, les renouveler etc …

Qui a besoin des certificats ?

Vos Virtual Servers :

ou encore votre URL de management (NSIP) :

Vous l’aurez deviné, vous aurez souvent à travailler avec les certificats, donc autant maitriser le sujet 🙂

Il y a plusieurs manières de faire des demandes de certificats. Vous pouvez faire les demandes à partir du Netscaler ou via IIS sur un serveur Windows comme sur un Storefront.

Création du CSR

Dans cet exemple, je vais créer la demande via un Storefront.

Créez un dossier C:\certificates et créez un fichier url_certificat.inf.

Dans mon exemple, je veux créer un certificat pour mon url de management Netscaler (NSIP) qui sera https://vpx01.test.local

[Version]

Signature="$Windows NT$"

[NewRequest]

Subject = "CN=vpx01.test.local"

KeySpec = 1

KeyLength = 2048

Exportable = TRUE

MachineKeySet = TRUE

SMIME = FALSE

PrivateKeyArchive = FALSE

UserProtected = FALSE

UseExistingKeySet = FALSE

RequestType = PKCS10

KeyUsage = 0xa0

HashAlgorithm = SHA256

ProviderName = "Microsoft RSA SChannel Cryptographic Provider"

ProviderType = 24

[Extensions]

2.5.29.17 = "{text}"

_continue_ = "DNS=vpx01.test.local"

Et en powershell, lancez la commande

certreq -new C:\certificates\vpx01.test.local.inf c:\certificates\vpx01.test.local.csr

Soumettre la demande de certificat au CA

Maintenant, on va soumettre notre demande à notre autorité de certification.

Dans mon lab, il est installé sur mon controleur de domaine AD01.

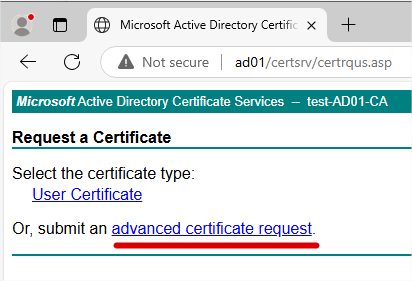

Dans votre navigateur, vous pouvez y accéder directement depuis votre storefront via http://SRV_CA/certsrv .

C’est important d’ajouter le san car certains navigateurs afficheront une erreur de certificat si le certificat n’en a pas.

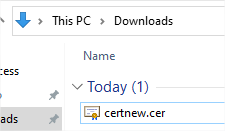

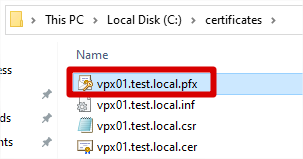

Renommez le en vpx01.test.local histoire que vous sachiez vraiment à quoi correspond le certificat:

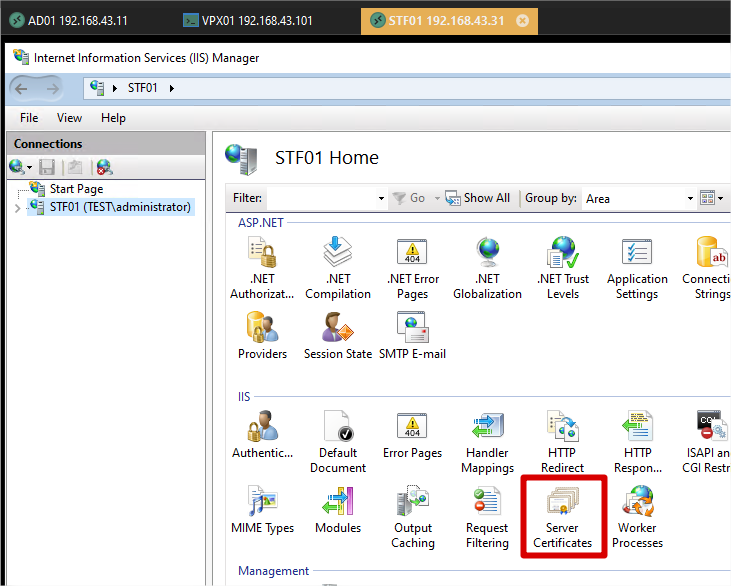

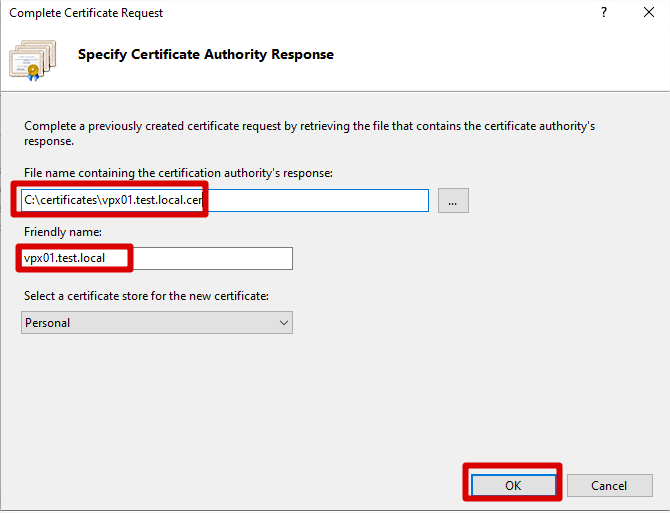

Compléter la demande de certificat

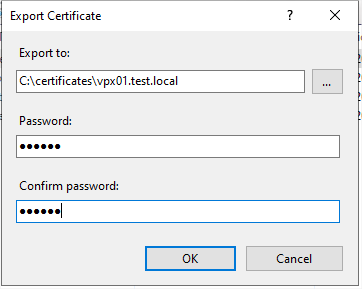

Export du certificat

Et voilà, vous avez un beau certificat que vous pouvez utiliser dans cet article.