Avoir un score A+ sur SSL Labs

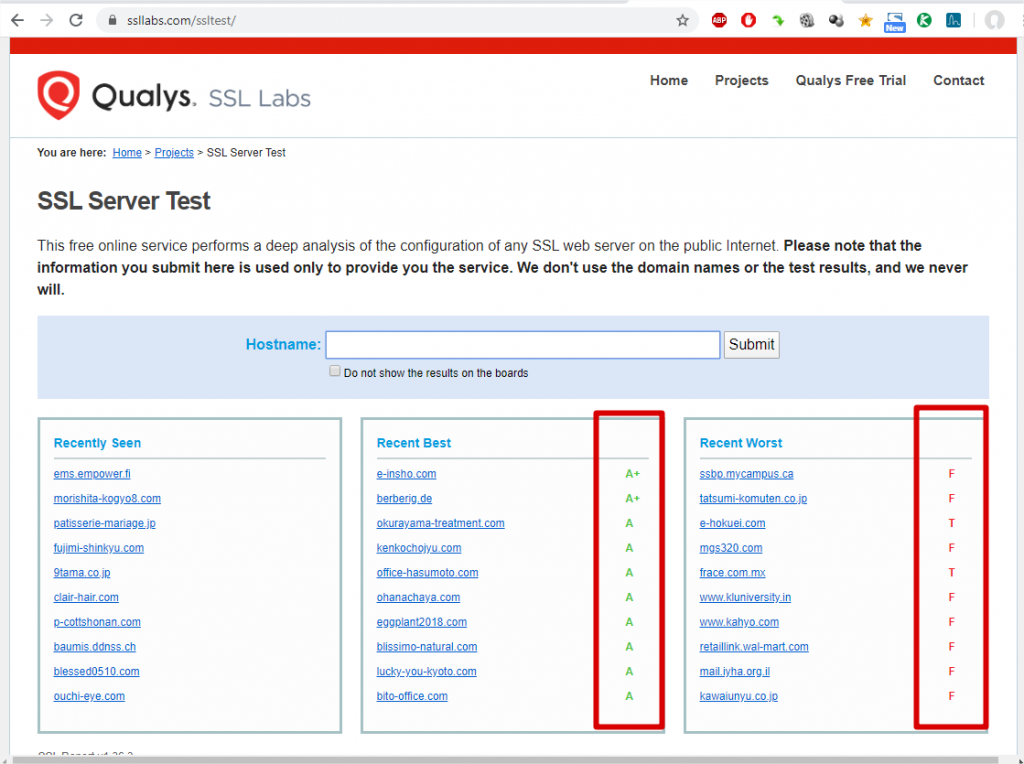

1.Présentation de SSL Labs

SSL Labs est un site internet qui va checker la configuration SSL/TLS de votre Virtual Server Netscaler atteignable via internet (dans mon exemple, je pourrais pas le tester car ça reste du local en lab).

Selon la configuration de votre Virtual Server, il lui attribuera une note (A+ étant la note maximale).

Ce site est utilisé par Citrix donc il est pertinent de l’utiliser aussi.

Evidemment, nous voulons la note maximale, et je vais vous montrer comment y arriver très simplement 😉

2.Guide pas à pas vers le A+

2.1 Désactiver SSL3 et activer TLS1.2 et TLS1.3

Vous le savez probablement déjà, SSL3 est obsolète et l’avenir est au TLS.

Il faut donc désactiver le SSL3 et activer le TLS1.2 et TLS1.3 (qui est disponible depuis 2018)

set ssl vserver Name_of_NetScaler_vServer -ssl3 DISABLED -tls1 ENABLED -tls12 ENABLED -tls13 ENABLED

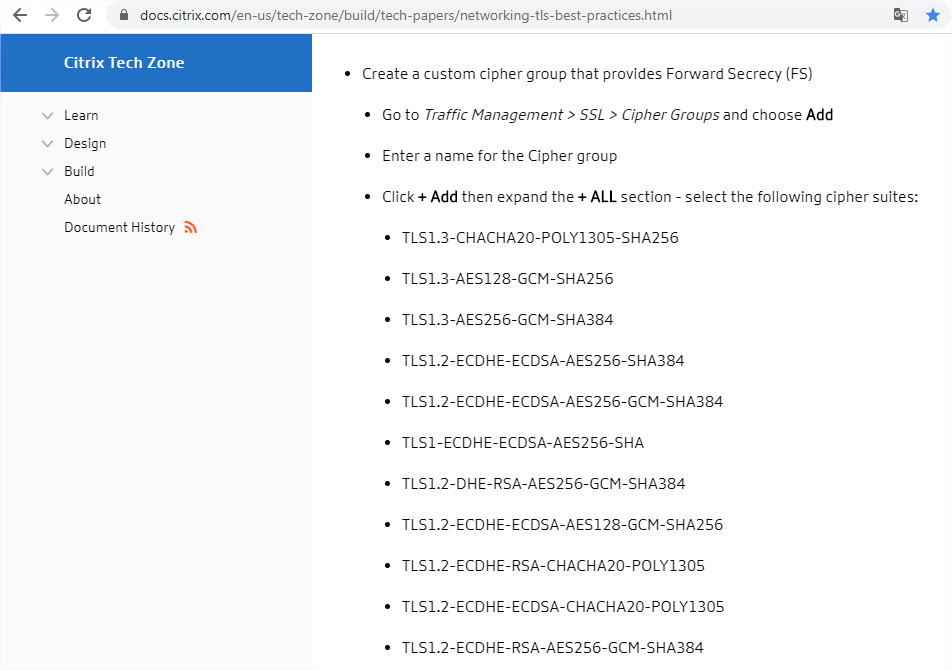

2.2 Créer un groupe de Cipher personnalisé

add ssl cipher 2019_APlus_CipherGroup bind ssl cipher 2019_APlus_CipherGroup -cipherName TLS1.3-CHACHA20-POLY1305-SHA256 bind ssl cipher 2019_APlus_CipherGroup -cipherName TLS1.3-AES128-GCM-SHA256 bind ssl cipher 2019_APlus_CipherGroup -cipherName TLS1.3-AES256-GCM-SHA384 bind ssl cipher 2019_APlus_CipherGroup -cipherName TLS1.2-ECDHE-ECDSA-AES256-SHA384 bind ssl cipher 2019_APlus_CipherGroup -cipherName TLS1.2-ECDHE-ECDSA-AES256-GCM-SHA384 bind ssl cipher 2019_APlus_CipherGroup -cipherName TLS1-ECDHE-ECDSA-AES256-SHA bind ssl cipher 2019_APlus_CipherGroup -cipherName TLS1.2-DHE-RSA-AES256-GCM-SHA384 bind ssl cipher 2019_APlus_CipherGroup -cipherName TLS1.2-ECDHE-ECDSA-AES128-GCM-SHA256 bind ssl cipher 2019_APlus_CipherGroup -cipherName TLS1.2-ECDHE-RSA-CHACHA20-POLY1305 bind ssl cipher 2019_APlus_CipherGroup -cipherName TLS1.2-ECDHE-ECDSA-CHACHA20-POLY1305 bind ssl cipher 2019_APlus_CipherGroup -cipherName TLS1.2-ECDHE-RSA-AES256-GCM-SHA384

2.3 Autoriser la renégociation sécurisée initiée par le Netscaler ou les clients.

La renégociation sécurisée permet par exemple,

set ssl parameter -denySSLReneg NONSECURE

Le handshaking est un processus automatisé de négociation qui établit les paramètres d’une communication entre deux entités avant que la communication commence.

Pour aller plus loin:

https://www.citrix.com/blogs/2014/10/06/netscaler-gateway-ssl-renegotiation-feature/

https://www.carlstalhood.com/ssl-virtual-servers-citrix-adc-13/#sslprofile

https://docs.citrix.com/en-us/tech-zone/build/tech-papers/networking-tls-best-practices.html

https://www.ssi.gouv.fr/uploads/2012/06/ssl_tls_etat_des_lieux_et_recommandations.pdf

https://www.isicca.com/fr/tls-1-3-tout-savoir/

http://blog.vulcainreo.com/test-ssl-mano.html

https://www.mvanwilligen.com/2017/03/12/a-rating/

https://blog.eleven-labs.com/fr/comprendre-le-ssltls-partie-4-handshake-protocol/

http://www.stuartc.net/blog/tech/netscaler-ssl/

http://wiki.linuxwall.info/doku.php/fr:ressources:dossiers:ssl_pki:1_les_bases

http://www.sebsauvage.net/comprendre/ssl/